El crecimiento y las innovaciones que brindan las redes sociales y las tecnologías de conectividad plantean una serie de oportunidades y riesgos para las empresas[1].

Bring Your Own Device (BYOD) es una tendencia cada vez más generalizada en la que las empresas permiten a los trabajadores llevar[2] [y utilizar –comprometiendo la seguridad de la información] sus dispositivos portátiles personales para llevar a cabo tareas del trabajo y conectarse a la red y recursos corporativos –la tecnología más avanzada aprovechable por la empresa pero sin los costos inherentes [¿qué tan cierto es esto y en qué grado?].

BYOD se requiere en algunos mercados verticales, como hospitales, escuelas, y algunas empresas manufactureras siguen exigiendo la movilidad y el uso que ofrecen estos dispositivos. ¿Su empresa requiere apoyar esta tendencia? ¿En dónde se requieren estos dispositivos? ¿Habrá que re-diseñar la red de datos?

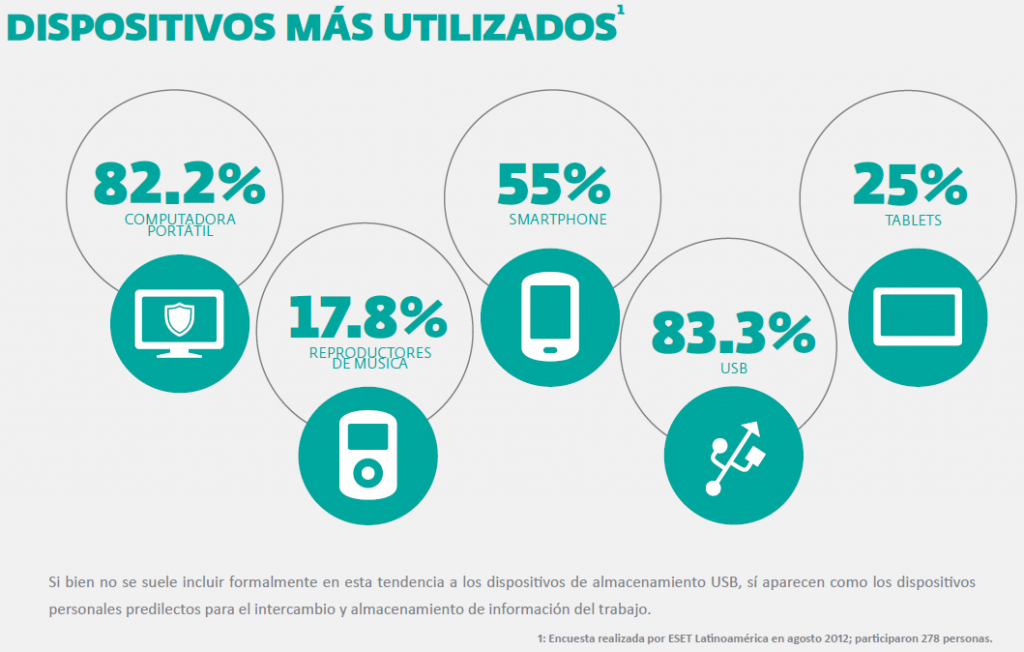

Los usuarios adquieren dispositivos de su agrado y mantienen su status; ahorran los que permiten su uso –claro la empresa (menos costos en aparatos, licencias, renovaciones, seguros, entre otros –er, ahorros)[3]. En cualquier caso, su uso se incrementa:

Todos ganan flexibilidad y movilidad; las empresas ganan además acceso remoto redefiniendo lo que significa “estar en la oficina”[4] [¿alguien dijo teletrabajo?] y personal más productivo [tal vez discutible esto último] pero, consideremos lo siguiente:

- El control se complica:

- Impacto en la confidencialidad-integridad-disponibilidad;

- Re-evaluación de la clasificación de la información –y sus riesgos;

- Los roles y autorizaciones;

- Necesidad de incrementar recursos de red –para evitar degradación [¿qué consume más ancho de banda de comunicaciones, un Smartphone personal del cual ignoramos su configuración (aplicaciones instaladas) o una computadora propiedad de la empresa?];

- Con BYOD, voz, vídeo, comunicaciones unificadas, y aplicaciones hambrientas de ancho de banda están siendo transportadas a través de la infraestructura inalámbrica, que probablemente no esté preparada para esta carga sin precedentes;

- ¿Malware y rootkits? –claro que sí[5];

- Necesidades adicionales/diferentes de protección Wi-Fi;

- Control de tráfico;

- Control de accesos;

- Seguridad en la transmisión [¿VPN tal vez[6]?] y almacenamiento de los datos –cifrado de datos seguramente será una consideración de importancia;

- ¿Problemas de identidad o filtración de información?;

- Entre otros.

- El entorno de trabajo se complica

- Se debe reforzar el soporte técnico y mantenimiento de TI;

- No olvidemos la gestión que sería requerida y los aspectos normativos y legales inherentes[7] [¿conocen –algunos seguramente recuerdan- términos como precedente jurídico?].

- Entre otros.

- Se vuelve menos confiable por la diversidad de alternativas tecnológicas, y su configuración[8].

Así, sería muy importante disponer de una solución Mobile Device Management (MDM) con la cual, entre otras funcionalidades se podría contar con[9]:

- La instalación masiva de aplicaciones en los terminales conectados a la red

- El control de las apps que pueden ser utilizadas permitiendo al personal de TI gestionar y bloquear tipos concretos de aplicaciones según categorías

- El control de acceso de los dispositivos

- La localización y el seguimiento de cualquier dispositivo

- El bloqueo de funciones

- La sincronización de archivos

- El control de consumo telefónico y de datos

- El borrado remoto de los datos de cualquier terminal

- Y el establecimiento de una contraseña de bloqueo desde el servidor

- Aplicación de políticas de DLP, cifrado y cumplimiento de normativas, mediante el bloqueo de dispositivos no cifrados o desbloqueados ilícitamente

- Penalizaciones en caso de incumplimiento de roles[10]

La visibilidad lleva al control y el control lleva a la protección[11]. Así es, cada empresa tiene mucho que evaluar. Sobre todo porque el dispositivo NO le pertenece a la empresa así que hay MUCHAS limitaciones –pero el empleado debe ser consciente que para trabajar con sus propios dispositivos muchas veces debe renunciar a parte de su libertad y privacidad[12]. Entonces se debe establecer una política BYOD para controlar su uso[13] la que debería tener en consideración lo siguiente:[14]

- Personalización. Haga políticas específicas para casa caso sobre el uso y el acceso a la información por parte de los usuarios, puesto que cada uno de los trabajadores necesitará ciertas aplicaciones que quizá no le interesen a otros.

- Restricción. La política de privacidad debe ser selectiva y restrictiva, ya no solo según el usuario, sino también según el tipo de datos a los que se tenga acceso [BYOD resulta atractivo porque las estrictas líneas de demarcación sobre lo que puede visitarse, descargarse y utilizarse en un dispositivo propiedad de la empresa se difuminan en un dispositivo propiedad del empleado, que incluye contenido tanto personal como profesional por diseño] –atenta contra el auto-servicio a que estaría acostumbrado el empleado.

- Vincule las políticas y procesos de MDM con la estrategia general de administración y seguridad.

En adición a tener que implementar políticas de seguridad más estrictas –o “razonables” [cierto, ¿quién y cómo se definen? –no olvide crear la política antes de obtener la tecnología[15]], también se debe Invertir en sensibilización y capacitación de los usuarios. Los empleados deben ser entrenados en la importancia de adherirse a la política BYOD y los estragos que pueden ser causados por un fallo de seguridad. Una vez que la política BYOD está en su lugar y se comunica a los usuarios, debe haber una manera de monitorear y hacer cumplir la misma.

Tal vez sea conveniente analizar y sopesar si se debe desarrollar apps dedicadas –y seguras por supuesto- o continuar utilizando acceso web a los sistemas de información críticos. Recordemos no bajar la guardia –los ataques seguramente serán cada vez más selectivos. Si no tenemos madurez tecnológica para cumplir con las reglas y acuerdos establecidos para mantener la seguridad, poco se puede exigir [tal vez crear un perfil “de trabajo” y uno “personal”, para mantener separados apps y datos de cada uno podría ser una buena idea] -evitando proteger los datos corporativos con códigos de acceso personal[16].

No olvidemos nuestros procedimientos documentados [¿recuerdan las ISO, sobre todo la ISO9000?]. La auditoría es fundamental, para que sepamos cuándo se ha accedido a una aplicación, quién lo ha entrado, qué documentos ha utilizado, modificado, descargado, otros.

[1] Fuente: http://www.welivesecurity.com/wp-content/uploads/2014/01/documento_guia_byod_W.pdf, enero/2014

[2] Fuente: http://computerhoy.com/noticias/moviles/que-es-byod-ventajas-e-inconvenientes-7250, diciembre/2013

[3] Fuente: http://www.isaca.org/chapters8/Montevideo/Events/Documents/presentacion%20-%20maximiliano%20alonzo%20-%20byod%20ventajas%20desventajas%20y%20consideraciones%20de%20seguridad.pdf, noviembre/2015

[4] Fuente: https://www.cisco.com/web/about/ac79/docs/re/byod/BYOD_Horizons-Global_ES.pdf, 2012

[5] Fuente: https://www.sophos.com/es-es/products/your-needs/technology-case-studies/byod.aspx, noviembre/2015

[6] Fuente: http://blog.ontrackdatarecovery.es/6-tips-para-mejorar-la-seguridad-byod/, agosto/2014

[7] Fuente: http://viewer.zmags.com/publication/60f900a3, noviembre/2015

[8] Fuente: http://www.flukenetworks.com/expertise/topic/byod, noviembre/2015

[9] Fuente: http://www.trendmicro.es/productos/mobile-security/, noviembre/2015

[10] Fuente: http://www.ibm.com/developerworks/ssa/cloud/library/cl-cloudbasedBYOD/, mayo/2013

[11] Fuente: http://media.kaspersky.com/sp/business-security/win-security-battle.pdf, 2014

[12] Fuente: http://www.pymesyautonomos.com/tecnologia/politicas-de-fugas-de-datos-seguridad-y-byod-cuando-el-enemigo-esta-detras-del-teclado, diciembre/2014

[13] Fuente: http://searchdatacenter.techtarget.com/es/consejo/Como-crear-una-politica-de-BYOD, enero/2014

[14] Fuente: http://www.raona.com/es/Solutions/Template/164/C%C3%B3mo-establecer-una-buena-pol%C3%ADtica-de-seguridad-para-tu-estrategia-BYOD, 2013

[15] Fuente: http://content.maas360.com/www/content/eb/maas360-ten_commandments_of_byod_bring-your-own-device.pdf, octubre/2011

[16] Fuente: http://f6ce14d4647f05e937f4-4d6abce208e5e17c2085b466b98c2083.r3.cf1.rackcdn.com/tips-to-avoid-seven-deadly-sins-mobile-security-pdf-6-w-1851.pdf, julio/2015